Browsere - le folosim cu toții și mulți oameni (ca al tău cu adevărat) le folosesc aproape exclusiv.

Desigur, unul dintre cele mai bune lucruri despre browserele moderne este administratorul de parole încorporat. Fiecare site având propriile reguli de creare a parolelor, utilizatorii care creează conectări în mod regulat pe mai multe site-uri web ar putea găsi gestionarea acestor parole diferite ca un coșmar. De aceea, managerii de parole bazate pe browser au devenit cea mai utilizată formă de salvare a parolelor. La urma urmei, cine își poate aminti chiar toate datele de conectare? Și chiar dacă puteți, de ce ați dori să pierdeți timpul tastând totul când browserul dvs. web îl poate completa automat pentru dvs..

Și așa, ajungem la problemă. Știm de ceva vreme despre cookie-uri nedistructive și trackere care urmăresc utilizatorii în timp ce navighează. Este în mare parte legat de agențiile de publicitate și companiile de marketing care încearcă să construiască o bază de date gigantică de utilizatori, captând date despre interesele lor, date demografice și multe altele, astfel încât să poată revinde acest lucru altor firme sau să îl folosească pentru reclame direcționate.

Dar atacatorii cu intenții mai rău intenționate pot folosi aceiași trackere pentru a vă pirata parolele în administratorii de parole.

Potrivit cercetătorilor Universității Princeton, Gunes Acar, Steven Englehardt și Arvind Narayanan, un număr destul de mare de site-uri web încorporează scripturi de urmărire care abuzează de managerii de conectare ai browser-ului web pentru a extrage e-mailurile și parolele unui utilizator..

În timp ce faptul că managerii de conectare a browserului web pot fi exploatați prin coduri rău intenționate folosind XSS pentru a fura acreditările utilizatorului, este cunoscut de mult timp, cercetătorii susțin că aceasta este prima dată când cineva a aflat că administratorii de conectare sunt folosiți pentru urmărirea de asemenea a utilizatorilor.

Iată cum funcționează atacul, în termeni cât se poate de simpli:

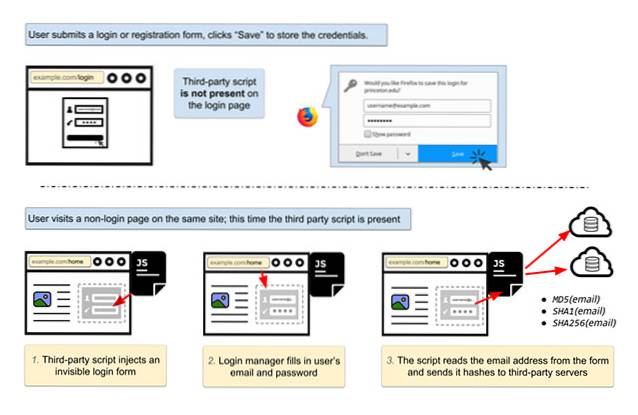

- Un utilizator se înscrie pe un site web și își salvează datele de conectare în managerul de conectare încorporat al browserului.

- Utilizatorul navighează către o altă pagină web pe același site, dar de această dată, scriptul de urmărire este prezent pentru a fura informații.

- Ceea ce face scriptul este să încorporeze un câmp de autentificare fals pe pagină. O mulțime de browsere completează automat câmpurile de conectare fără nicio interacțiune cu utilizatorul, iar unele, cum ar fi Chrome, le completează automat de îndată ce utilizatorul încarcă pagina. Oricum ar fi, câmpul de autentificare este completat.

- Scriptul continuă apoi să capteze acreditările de conectare și trimite hashurile e-mailului înapoi la server pentru urmărire.

Acum apare întrebarea, de ce hashes? Răspunsul este simplu. În cea mai mare parte, se poate presupune că e-mailul unui utilizator nu se schimbă pe parcursul vieții. Prin urmare, un hash este un mod permanent de urmărire a utilizatorului pe mai multe site-uri web, platforme și chiar pe aplicații mobile că își folosesc e-mailurile. Aceste informații sunt utilizate de urmăritori pentru a crea o bază de date elaborată de utilizatori pe baza mai multor factori, permițându-le să direcționeze cu ușurință utilizatorii pentru difuzarea de reclame și intenții mai rău intenționate, dacă doresc. De exemplu, utilizatorii folosesc adesea aceeași combinație de e-mail și parolă pentru diferite site-uri web. Deci, dacă un atacator sparge o parolă asociată cu un e-mail, ar putea să acceseze și alte conturi, pur și simplu folosind aceleași parole sau variante cu modificări minore..

Cercetătorii au găsit două scripturi care furau date folosind această tehnică și destul de speriat, scripturile au fost încorporate în 1.110 dintre primele 1 milion de site-uri web ale Alexa.

Adthink, una dintre companiile care utilizează scripturile, potrivit cercetătorilor, conține categorii foarte detaliate pentru datele utilizatorilor pe care le colectează, inclusiv lucruri precum educația, ocupația, culoarea părului, culoarea ochilor, venitul net și multe altele. Conține chiar categorii precum alcoolul și tutunul.

Vulnerabilități ca aceasta nu sunt nimic nou; de fapt, acestea sunt cunoscute și discutate de cel puțin 11 ani. Cu toate acestea, furnizorii de browsere nu funcționează, deoarece, în ceea ce privește experiența utilizatorului, totul funcționează bine - browserul completează automat parolele în câmpurile de conectare, utilizatorii economisesc timp și sunt liberi să folosească parole complexe care, în esență, sporesc securitatea pe web.

Deci, ce putem face în legătură cu acest lucru? Cercetătorii menționează trei moduri diferite de a aborda o problemă precum aceasta.

- Constructorii de site-uri web pot plasa formulare de conectare pe subdomenii separate, împiedicând completarea automată să funcționeze pe alte pagini web care pot avea atașate scripturi de urmărire terță parte..

- Utilizatorii pot utiliza blocaje publicitare și extensii anti-urmărire pentru a bloca automat aceste scripturi.

- Browserele web pot (și ar trebui) să permită utilizatorilor să dezactiveze complet funcționalitatea de completare automată. Sună puțin extrem, dar dacă un utilizator este îngrijorat de datele sale, dezactivarea completării automate este probabil cel mai bun pariu al acestora.

Atacul este unul destul de ușor de realizat și care are ramificații serioase de confidențialitate asupra utilizatorului. Dacă sunteți interesat să aflați cum funcționează, îl puteți verifica în acțiune în această demonstrație.

În plus, este înțelept să vă construiți un obicei pentru bune practici de parolă. Nu repetați aceeași parolă între datele de conectare cheie. Continuați să le schimbați periodic și asigurați-vă că nu sunt alcătuite din cuvinte sau numere ușor de identificat, cum ar fi data nașterii dvs. sau 12345678 sau Doamne ferește, cuvântul, parola!

Deci ce părere aveți? Simțiți că completarea automată este o amenințare gravă pentru confidențialitate în zilele noastre și utilizați oricum completarea automată? Spuneți-ne în comentariile de mai jos.

Gadgetshowto

Gadgetshowto