Criminalitatea cibernetică a crescut târziu, atacurile ransomware (WannaCry, NotPetya), bazele de date piratate (Equifax, Sony, Yahoo) și aplicațiile din spate software (Floxif / CCleaner, ShadowPad / NetSarang) făcând titluri frecvente. Deși amploarea și acoperirea acestor atacuri sunt uimitoare, adevărul este că infractorii cibernetici nu se limitează doar la furtul datelor, identității sau banilor. Domeniul de aplicare al infracțiunilor în lumea virtuală este la fel de mare pe cât este în lumea reală, dacă nu chiar mai mult. Un tip de atac cibernetic care a fost în centrul atenției în ultima vreme este DDoS sau denegarea de serviciu distribuită care a împărțit adesea comunitatea hackerilor cu pălărie albă de-a lungul anilor. Cu furnizorul de servicii CDN Cloudflare, care anunță acum protecția DDoS gratuită pentru toți clienții săi, dezbaterea veche despre DDoS „etic” vs DDoS rău intenționat a început din nou, ambele părți venind în deplină susținere a argumentelor lor respective. Odată cu dezbaterea despre atacurile DDoS pe internet, să aruncăm o privire detaliată asupra fenomenului de astăzi, încercând nu numai să aflăm mai multe despre el, ci și să încercăm să înțelegem de ce hacktiviștii și grupurile de advocacy pentru exprimarea liberă continuă să eforturile lor de a ajunge la un consens cu privire la aceasta în primul rând:

Ce este DDoS și cum funcționează?

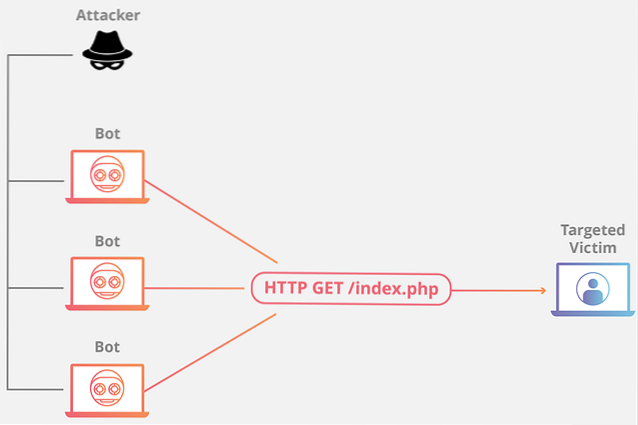

În termenii cei mai simpli, este un atac distribuit de refuz de serviciu (DDoS) o încercare de a perturba artificial funcționarea normală a unui site sau rețea prin inundarea serverului țintă cu o cantitate copleșitoare de trafic care fie încetinește, fie blochează complet rețeaua. Acest lucru se realizează prin utilizarea mai multor sisteme compromise ca parte a ceea ce este cunoscut sub numele de „botnet” care poate include orice dispozitiv conectat la rețea, inclusiv, dar nu limitat la, computere, smartphone-uri și dispozitive IoT. Hackerii cu pălărie neagră, precum și hacktivistii folosesc diverse instrumente sofisticate pentru a efectua aceste atacuri nu numai inundarea serverelor țintă cu o cantitate excesivă de trafic, dar și prin utilizarea unor tehnici de infiltrare mai subtile și dificil de detectat care vizează infrastructura critică de securitate a rețelei, cum ar fi firewall-urile și IDS / IPS (Intrusion Detection / Prevention System).

Ce este DoS și în ce diferă de DDoS?

Atacurile de refuz de serviciu (DoS) sunt exact ceea ce sună, în măsura în care sunt împiedică accesul utilizatorilor legitimi servere vizate, sisteme sau alte resurse de rețea. Așa cum este cazul atacurilor DDoS, o persoană sau persoane care efectuează un astfel de atac ar inunda de obicei infrastructura vizată cu un volum excesiv de mare de solicitări inutile pentru a-i copleși resursele, făcând astfel dificilă sau chiar imposibilă rețeaua afectată sau pentru a răspunde cererilor autentice de service. Pentru un utilizator final, efectele DoS nu sunt complet diferite de cele ale DDoS, ci spre deosebire primul care folosește de obicei o singură mașină și o conexiune la internet singulară pentru a efectua atacul, acesta din urmă folosește mai multe dispozitive compromise să inunde ținta intenționată, făcând incredibil de dificilă detectarea și prevenirea.

Care sunt diferitele tipuri de atacuri DDoS?

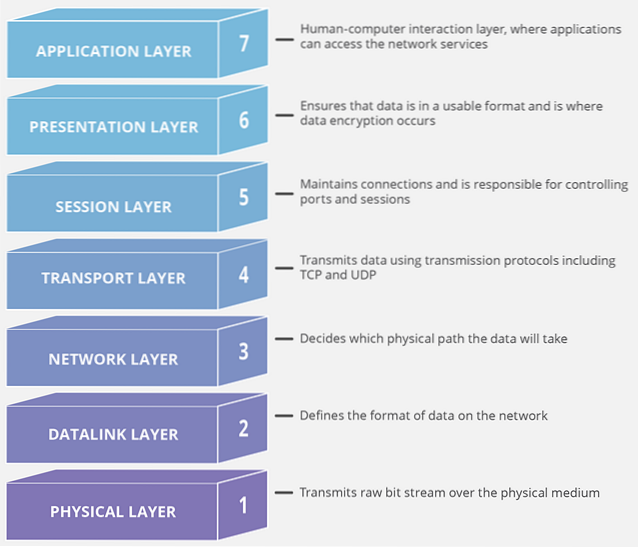

După cum s-a menționat mai sus, atât criminalii cibernetici, cât și hacktivistii folosesc o mulțime de vectori de atac pentru a-și efectua atacurile DDoS, dar o mare majoritate a acestor atacuri se vor încadra, în cea mai mare parte, în trei mari categorii: Atacuri volumetrice sau cu lățime de bandă, Atacuri protocol sau Atacuri de epuizare de stat și Atacuri de nivel aplicație sau Atacuri de nivel 7. Toate aceste atacuri vizează diferite componente ale unei conexiuni de rețea care este compusă din 7 straturi diferite, așa cum se vede în imaginea de mai jos:

1. Atacuri volumetrice sau atacuri cu lățime de bandă

Se crede că aceste tipuri de atacuri constituie peste jumătate din toate atacurile DDoS desfășurate în jurul lumii în fiecare an. Există diferite tipuri de atacuri volumetrice, cele mai frecvente fiind User Datagram Protocol (UDP) potop, prin care un atacator trimite un număr mare de pachete UDP către porturi aleatorii de pe o gazdă la distanță, determinând serverul să verifice în mod repetat și să răspundă la aplicații inexistente, făcând astfel să nu răspundă la traficul legitim. Rezultate similare pot fi obținute și prin inundarea unui server victimă cu cereri de ecou ICMP (Internet Control Message Protocol) de la mai multe adrese IP care sunt adesea falsificate. Serverul țintă încearcă să răspundă la fiecare dintre aceste solicitări false cu bună credință, devenind în cele din urmă suprasolicitat și incapabil să răspundă la cereri ecologice autentice ICMP. Atacurile volumetrice sunt măsurate în biți pe secundă (Bps).

2. Atacuri de protocol sau atacuri de epuizare de stat

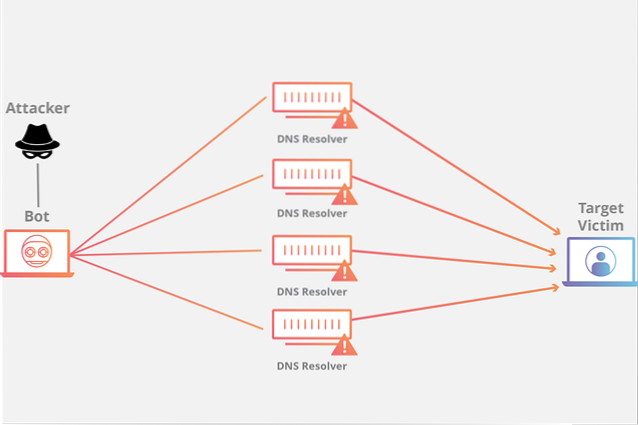

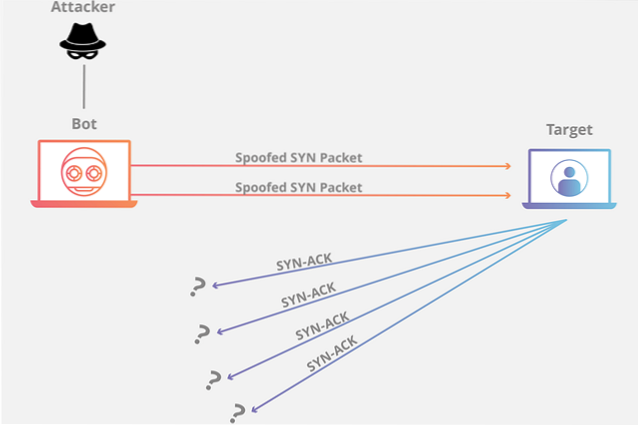

Atacurile de protocol, cunoscute și sub numele de atacuri de epuizare a statului, consumă capacitatea tabelului de stare a conexiunii nu numai a serverelor de aplicații web, ci și a altor componente de infrastructură, inclusiv a resurselor intermediare, cum ar fi echilibrarea sarcinii și firewall-urile. Aceste tipuri de atacuri sunt denumite „atacuri de protocol”, deoarece acestea țintește punctele slabe din straturile 3 și 4 din stiva de protocol pentru a-și atinge obiectivul. Chiar și dispozitivele comerciale de ultimă oră concepute special pentru a menține starea pe milioane de conexiuni pot fi grav afectate de atacurile de protocol. Unul dintre cele mai cunoscute atacuri de protocol este „inundația SYN” care exploatează „mecanismul de strângere de mână în trei direcții” din TCP. Modul în care funcționează este, gazda trimite un flux de pachete TCP / SYN, adesea cu o adresă falsă a expeditorului, pentru a consuma suficiente resurse de server pentru a face aproape imposibilă trecerea cererilor legitime. Alte tipuri de atacuri de protocol includ Ping of Death, Smurf DDoS și atacuri de pachete fragmentate. Aceste tipuri de atacuri sunt măsurate în pachete pe secundă (Pps).

3. Atacuri la nivel de aplicație sau atacuri la nivelul 7

Atacuri la nivel de aplicație, adesea denumite atacuri la nivel 7, referindu-se la al 7-lea strat al modului OSI, vizează stratul în care sunt generate paginile web pentru a fi livrat utilizatorilor care trimit cererile HTTP. Diferite tipuri de atacuri de nivel 7 includ infamul "Loris lent„atac, prin care atacatorul trimite un număr mare de solicitări HTTP„ încet ”către un server țintă, dar fără a finaliza vreodată vreuna dintre cereri. Atacatorul va continua să trimită anteturi suplimentare la intervale mici, forțând astfel serverul să păstreze o conexiune deschisă pentru aceste cereri HTTP nesfârșite, uzurpând în cele din urmă resurse suficiente pentru a face sistemul să nu răspundă la solicitările valide. Un alt atac popular de nivel 7 este Inundații HTTP atac, prin care un număr mare de solicitări false HTTP, GET sau POST inundă serverul vizat într-un interval scurt de timp, ducând la refuzul de serviciu pentru utilizatorii legitimi. Deoarece atacurile de nivel ale aplicației includ de obicei trimiterea unei cantități neobișnuit de mari de solicitări către un server țintă, acestea sunt măsurate în solicitări pe secundă (Rps).

În plus față de atacurile cu un singur vector descrise mai sus, există și atacuri multi-vectoriale care vizează sisteme și rețele dintr-o serie de direcții diferite simultan, făcând astfel din ce în ce mai dificil pentru inginerii de rețea să elaboreze strategii cuprinzătoare împotriva atacurilor DDoS. Un astfel de exemplu de atac multi-vector este atunci când un atacator ar cupla amplificarea DNS, care vizează straturile 3 și 4, cu HTTP Flood care vizează stratul 7.

Cum să vă protejați rețeaua împotriva unui atac DDoS

Deoarece majoritatea atacurilor DDoS funcționează prin copleșirea unui server țintă sau a unei rețele cu trafic, primul lucru care trebuie făcut pentru a atenua atacurile DDoS este diferențiați între traficul autentic și traficul rău intenționat. Cu toate acestea, așa cum v-ați aștepta, lucrurile nu sunt atât de ușoare, având în vedere varietatea, complexitatea și nivelurile rafinate ale acestor atacuri. În acest caz, protejarea rețelei dvs. împotriva celor mai recente și mai sofisticate atacuri DDoS necesită inginerii de rețea strategii atent concepute pentru a nu arunca bebelușul cu apa de baie. Deoarece atacatorii vor încerca tot posibilul pentru a face traficul lor rău intenționat să pară normal, încercările de atenuare care implică limitarea întregului trafic vor restricționa traficul onest, în timp ce un design mai permisiv va permite hackerilor să ocolească contramăsurile mai ușor. Fiind așa, va trebui adoptați o soluție stratificată pentru a realiza cea mai eficientă soluție.

Cu toate acestea, înainte de a ajunge la punctele tehnice, trebuie să înțelegem că, deoarece cele mai multe atacuri DDoS din aceste zile implicau înlăturarea benzilor de comunicație într-un fel sau altul, unul dintre lucrurile evidente de făcut este să vă protejați și rețeaua dvs. este mai multă redundanță: mai multă lățime de bandă și mai multe servere răspândit pe mai multe centre de date în diferite locații geografice, care acționează și ca asigurare împotriva dezastrelor naturale etc..

Un alt lucru important de făcut este să urmați unele dintre cele mai bune practici ale industriei atunci când vine vorba de serverele DNS. Scăpând de rezolvatoarele deschise este unul dintre primii pași critici în apărarea dvs. împotriva DDoS, deoarece la ce bun un site web dacă nimeni nu vă poate rezolva numele de domeniu? Fiind așa, trebuie priviți dincolo de configurarea obișnuită a serverului dual-DNS pe care majoritatea registratorilor de nume de domeniu îl furnizează în mod implicit. Multe companii, inclusiv majoritatea furnizorilor de servicii CDN de top, oferă, de asemenea protecție DNS îmbunătățită prin intermediul serverelor DNS redundante care sunt protejate în spatele aceluiași tip de echilibrare a încărcării pe care îl au web-ul și alte resurse.

În timp ce majoritatea site-urilor și blogurilor își externalizează găzduirea către terți, unii aleg să-și difuzeze propriile date și să-și gestioneze propriile rețele. Dacă aparțineți acestui grup, implică unele dintre practicile de bază, dar critice din industrie, pe care trebuie să le urmați configurarea unui firewall eficient și blocarea ICMP dacă nu ai nevoie de ele. De asemenea, asigurați-vă că toate routerele dvs. renunță la pachete nedorite. De asemenea, ar trebui să luați legătura cu ISP-ul dvs. pentru a verifica dacă acestea vă pot ajuta să blocați traficul dorit pentru dvs. Termenii și condițiile vor varia de la un ISP la altul, deci trebuie să verificați cu centrele lor de operare din rețea pentru a vedea dacă oferă astfel de servicii pentru întreprinderi. În general, următorii sunt câțiva pași pe care furnizorii CDN, furnizorii de servicii de internet și administratorii de rețea îi folosesc adesea pentru a atenua atacurile DDoS:

Rutare Black Hole

Black Hole Routing, sau Blackholing, este una dintre cele mai eficiente modalități de atenuare a unui atac DDoS, dar trebuie implementată numai după o analiză adecvată a traficului de rețea și crearea unui criteriu strict de restricție, deoarece altfel va fi „gaură neagră” sau direcționați tot traficul primit către un traseu nul (gaură neagră) indiferent dacă este autentic sau rău intenționat. Va ocoli tehnic un DDoS, dar atacatorul și-a atins obiectivul de a perturba traficul de rețea oricum.

Limitare de rata

O altă metodă care este adesea utilizată pentru a atenua atacurile DDoS este „Rate Limiting”. După cum sugerează și numele, implică limitarea numărului de solicitări pe care un server le va accepta într-un interval de timp specificat. Este util pentru a opri răzuitorii web să fure conținut și pentru a atenua încercările de conectare cu forță brută, dar trebuie utilizat împreună cu alte strategii pentru a putea gestiona în mod eficient atacurile DDoS.

Firewall pentru aplicații web (WAF)

Deși nu este suficient în sine, proxy invers și WAF sunt câțiva dintre primii pași pe care trebuie să-i faceți pentru a atenua o varietate de amenințări, nu doar DDoS. WAF-urile ajută la protejarea rețelei țintă de atacurile stratului 7 de către filtrarea cererilor pe baza unei serii de reguli utilizate pentru identificarea instrumentelor DDoS, dar este, de asemenea, extrem de eficient în protejarea serverelor de injecție SQL, scripturi între site-uri și cereri de falsificare între site-uri.

Difuzarea rețelei Anycast

Rețelele de livrare a conținutului (CDN) utilizează adesea rețelele Anycast ca o modalitate eficientă de atenuare a atacurilor DDoS. Sistemul funcționează după redirecționarea întregului trafic destinat unei rețele de sub-atac către o serie de servere distribuite în diferite locații, difuzând astfel efectul perturbator al unei tentative de atac DDoS.

Cum propune Cloudflare să pună capăt atacurilor DDoS definitiv cu protecția DDoS gratuită?

Una dintre rețelele de livrare a conținutului din lume, Cloudflare, a anunțat recent că va oferi protecție împotriva atacurilor DDoS nu numai clienților săi plătiți, ci și de asemenea, clienților săi gratuiți, indiferent de dimensiunea și amploarea atacului. Așa cum era de așteptat, anunțul, făcut la începutul acestei săptămâni, a creat o mulțime de noutăți atât în industrie, cât și în mass-media tehnologică globală, care sunt de obicei obișnuiți cu CDN-urile, inclusiv Cloudflare, fie dând afară clienților lor sub atac, fie cerând mai mulți bani pentru o protecție continuă. În timp ce victimele până acum au trebuit să se descurce singure atunci când sunt atacate, promisiunea unei protecții DDoS gratuite și nemetricizate a fost primită cu căldură de bloguri și întreprinderi ale căror site-uri web și rețele rămân în permanență amenințate pentru publicarea de conținut controversat..

În timp ce oferta Cloudflare este într-adevăr revoluționară, singurul lucru care trebuie menționat este că oferta de protecția gratuită, fără măsurare, se aplică numai pentru atacurile de nivel 3 și 4, în timp ce atacurile de nivel 7 sunt încă disponibile numai pentru planurile plătite care încep de la 20 USD pe lună.

Dacă va avea succes, ce va însemna oferta Cloudflare pentru „hacktivism”?

Așa cum era de așteptat, anunțul Cloudflare a reaprins dezbaterea dintre hacktiviști și experți în securitatea internetului despre hacking-ul etic și libertatea de exprimare. Multe grupuri hacktiviste, precum Chaos Computer Club (CCC) și Anonymous, au susținut de mult timp că este necesar să organizăm „proteste digitale” împotriva site-urilor și blogurilor care răspândesc propagandă urâtă și ideologii fanatice - adesea violente -. Acesta fiind cazul, aceste grupuri de hackeri activiști sau hacktiviștii au vizat adesea site-uri web teroriste, bloguri neo-naziste și traficanți de pornografie infantilă cu atacuri DDoS, ultima victimă fiind blogul de extremă dreapta „Daily Stormer” care a lăudat recenta crimă a unui activist pentru drepturile omului în Charlottesville, Virginia, de către un extremist de dreapta.

În timp ce unii, cum ar fi CEO-ul Cloudflare, Mattew Prince, și EFF (Electronic Frontier Foundation) au criticat hacktivistii pentru că încearcă să reducă la tacere libertatea de exprimare cu atacuri DDoS, susținătorii hacktivismului susțin că protestele lor digitale împotriva ideologiilor abominabile nu diferă decât de a umple o piață a orașului sau organizarea unui sit-in de-a lungul liniei mișcării „Ocupează” care a început cu celebrul protest Occupy Wall Street din 17 septembrie 2011, atrăgând atenția globală asupra inegalității socio-economice în creștere la nivel mondial.

În timp ce unii ar putea argumenta că DDoS este un instrument de protest autentic, permițând hackerilor etici să acționeze rapid împotriva teroriștilor, fanilor și pedofililor, astfel încât să-și ia conținutul imoral (și adesea ilegal) offline pentru totdeauna, asemenea atacuri au și o latură întunecată. Jurnaliștii de investigație și denunțătorii au fost adesea ținta unor astfel de atacuri în trecut și abia anul trecut site-ul web al jurnalistului de securitate cibernetică, Brian Krebs, a fost doborât de un atac masiv DDoS care a măsurat 665 Gbps la vârf . Krebs a raportat mai devreme despre un serviciu israelian DDoS-to-hire numit vDOS, care a dus la arestarea a doi cetățeni israelieni, iar atacul se credea a fi retribuit.

VEZI ȘI: 7 alternative de top Cloudflare pentru site-ul tău

Atacurile DDoS și planul Cloudflare pentru a le transforma într-un lucru din trecut

În ciuda pretențiilor îndrăznețe ale Cloudflare de a face atacuri DDoS un lucru în trecut, mulți experți susțin că nu este posibil din punct de vedere tehnologic ca atacurile DDoS să fie învechite în totalitate în această etapă. În timp ce corporații gigantice precum Facebook sau Google au disponibilizările necesare în infrastructură pentru a se asigura că nu suferă vreodată de astfel de atacuri, extinderea unei astfel de protecții la fiecare site sub soare poate reprezenta o provocare chiar și pentru cel mai mare CDN. Cu toate acestea, Prince a susținut că Cloudflare este capabil să absoarbă „orice ne aruncă internetul”, așa că numai timpul va spune dacă atacurile DDoS vor fi trimise definitiv în analele istoriei sau dacă grupurile de hacktiviști vor putea eluda unele de contramăsuri pentru a-și continua cruciada morală împotriva violenței, a urii și a nedreptății.

Gadgetshowto

Gadgetshowto