Odată cu creșterea numărului de dispozitive inteligente și conectate, crește și îngrijorarea cu privire la confidențialitatea și securitatea online, în special odată cu valul de ransomware și alte atacuri malware care au dominat titlurile din ultimul an. Chiar dacă lumea încearcă să se recupereze de la ransomware-ul WannaCry, botnetul Mirai și alte atacuri grave de malware, cercetătorii de securitate de la Armis Labs au publicat o carte tehnică detaliată care detaliază o vulnerabilitate severă care poate, potențial, să lase miliarde de dispozitive Bluetooth susceptibil de executarea codului la distanță și de atacurile MiTM (Man-in-The-Middle). Deci, în cazul în care sunteți deja intrigați de BlueBorne, iată ce trebuie să știți despre asta, astfel încât să nu ajungeți să deveniți o victimă neintenționată a criminalității cibernetice:

Ce este BlueBorne?

Pur și simplu, BlueBorne este un vector de atac care poate permite infractorilor cibernetici să folosească conexiuni Bluetooth preia în liniște controlul dispozitivelor vizate fără nicio acțiune din partea victimei. Ceea ce este cu adevărat desconcertant este că, pentru ca un dispozitiv să fie compromis, acesta este nu trebuie să fie asociat cu dispozitivul atacatorului, nici măcar nu trebuie setat la modul „descoperibil”. Pot fi utilizate până la opt vulnerabilități separate de zi zero (inclusiv patru critice) hack în majoritatea dispozitivelor Bluetooth în uz astăzi, indiferent de sistemul de operare. Ceea ce înseamnă, în esență, că peste 5 miliarde de dispozitive Bluetooth din întreaga lume sunt potențial vulnerabile de această lacună masivă de securitate, care a fost detaliată la începutul acestei săptămâni de către firma de cercetare în domeniul securității IoT, Armis Labs. Potrivit hârtiei tehnice publicate de companie, BlueBorne este deosebit de periculos nu numai din cauza scării sale masive, ci și pentru că lacunele facilitează de fapt execuția codului la distanță, precum și atacurile Man-in-The-Middle..

Ce dispozitive / platforme sunt potențial vulnerabile pentru BlueBorne?

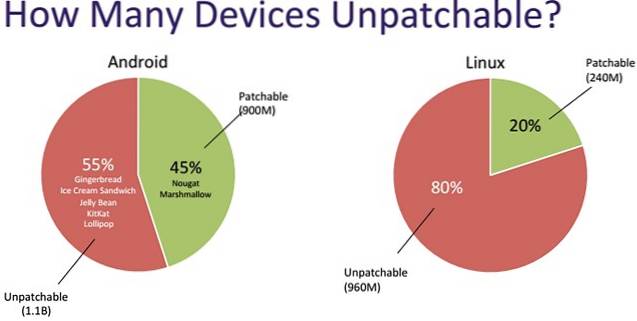

După cum s-a menționat deja, vectorul de atac BlueBorne pune în pericol miliarde de smartphone-uri, desktop-uri, sisteme de divertisment și dispozitive medicale cu funcție Bluetooth care rulează pe oricare dintre platformele de calcul majore, inclusiv Android, iOS, Windows și Linux. În general, există aproximativ 2 miliarde de dispozitive Android în lume astăzi, despre care se crede că toate au capacități Bluetooth. Adăugați la aceasta aproximativ 2 miliarde de dispozitive Windows, 1 miliard de dispozitive Apple și 8 miliarde de dispozitive IoT și veți ști de ce această ultimă amenințare la adresa securității este un motiv atât de mare de îngrijorare pentru cercetătorii în securitate cibernetică, producătorii de dispozitive și susținătorii confidențialității din întreaga lume. peste. Cu toate acestea, cele două platforme care sunt cele mai vulnerabile la BlueBorne sunt Android și Linux. Asta pentru că modul în care funcționalitatea Bluetooth este implementată în aceste sisteme de operare le face extrem de sensibile la exploatarea corupției de memorie care poate fi folosit pentru a rula practic orice cod rău intenționat de la distanță, permițând atacatorului să facă posibil accesați resursele sensibile ale sistemului pe dispozitive compromise care deseori nu reușesc să scape de infecție chiar și după mai multe reporniri.

Cum pot exploata hackerii vulnerabilitatea de securitate BlueBorne?

BlueBorne este un vector de atac aerian extrem de infecțios care are potențialul de a se răspândi de la dispozitiv la dispozitiv prin aer, ceea ce înseamnă că un singur dispozitiv compromis poate, în teorie, să infecteze zeci de dispozitive din jurul său. Ceea ce îi face pe utilizatori deosebit de vulnerabili la amenințare este nivel ridicat de privilegii cu care funcționează Bluetooth pe toate sistemele de operare, permițând atacatorilor să aibă un control practic complet asupra dispozitivelor compromise. Odată controlați, infractorii cibernetici pot folosi aceste dispozitive pentru a-și îndeplini oricare dintre obiectivele lor nefaste, inclusiv spionajul cibernetic și furtul de date. De asemenea, pot instala de la distanță ransomware sau pot încorpora dispozitivul ca parte a unei rețele botnet mari pentru a efectua atacuri DDoS sau să comită alte infracțiuni cibernetice. Potrivit Armis, „Vectorul de atac BlueBorne depășește capacitățile majorității vectorilor de atac cu pătrundând în rețele sigure „cu aer” care sunt deconectate de la orice altă rețea, inclusiv de la internet ”.

Cum să aflați dacă dispozitivul dvs. este afectat de BlueBorne?

Potrivit lui Armis, toate platformele de calcul majore sunt afectate de amenințarea de securitate BlueBorne într-un fel sau altul, dar unele dintre versiunile acestor sisteme de operare sunt inerent mai vulnerabile decât altele.

-

Windows

Toate desktopurile, laptopurile și tabletele Windows care rulează Windows Vista și mai nou versiunile sistemului de operare sunt afectate de așa-numita vulnerabilitate „Bluetooth Pineapple” care permite unui atacator să efectueze un atac Man-in-The-Middle (CVE-2017-8628).

-

Linux

Orice dispozitiv care rulează pe un sistem de operare bazat pe Kernel Linux (versiunea 3.3-rc1 și mai recentă) este vulnerabil la vulnerabilitatea executării codului la distanță (CVE-2017-1000251). În plus, toate dispozitivele Linux care rulează BlueZ sunt, de asemenea, afectate de vulnerabilitatea scurgerilor de informații (CVE-2017-1000250). Deci, impactul vectorului de atac BlueBorne nu este doar desktop-urile restricționate în acest caz, ci și o gamă largă de ceasuri inteligente, televizoare și aparate de bucătărie care rulează sistemul de operare Tizen gratuit și open source. Astfel, dispozitivele precum ceasul inteligent Samsung Gear S3 sau frigiderul Samsung Family Hub sunt considerate extrem de vulnerabile la BlueBorne, potrivit Armis.

-

iOS

Toate dispozitivele iPhone, iPad și iPod Touch rulează iOS 9.3.5 sau o versiune anterioară versiunile sistemului de operare sunt afectate de vulnerabilitatea la executarea codului la distanță, la fel ca toate dispozitivele AppleTV care rulează tvOS versiunea 7.2.2 sau o versiune ulterioară. Toate dispozitivele care rulează iOS 10 ar trebui să fie în siguranță de BlueBorne.

-

Android

Datorită amplorii și popularității Android, aceasta este singura platformă despre care se crede că este cea mai grav afectată. Potrivit lui Armis, toate versiunile Android, fără niciunul, sunt vulnerabile la BlueBorne, datorită a patru vulnerabilități diferite găsite în sistemul de operare. Două dintre aceste vulnerabilități permit executarea codului la distanță (CVE-2017-0781 și CVE-2017-0782), una are ca rezultat scurgeri de informații (CVE-2017-0785), în timp ce alta permite unui hacker să efectueze un Man-in-The- Atac de mijloc (CVE-2017-0783). Nu numai că smartphone-urile și tabletele care rulează pe Android sunt afectate de amenințare, la fel și ceasurile inteligente și alte articole portabile care rulează pe Android Wear, televizoarele și set-top-box-urile care rulează pe Android TV, precum și sistemele de divertisment în mașină care rulează pe Android Auto, făcând din BlueBorne unul dintre cei mai cuprinzători și severi vectori de atac documentați vreodată.

Dacă aveți un dispozitiv Android, puteți accesa și Magazinul Google Play și descărca Aplicația BlueBorne Vulnerability Scanner care a fost lansat de Armis pentru a ajuta utilizatorii să verifice dacă dispozitivul lor este vulnerabil la amenințare.

Cum să vă protejați dispozitivul compatibil Bluetooth de BlueBorne?

În timp ce BlueBorne este unul dintre cei mai cuprinzători și amenințători vectori de atac din memoria recentă datorită amplorii sale, există modalități prin care vă puteți proteja de a deveni victimă. Primul si cel mai important, asigurați-vă că Bluetooth este dezactivat pe dispozitiv când nu este utilizat. Apoi, asigurați-vă că dispozitivul este actualizat cu toate cele mai recente patch-uri de securitate, și, deși acest lucru nu vă poate ajuta în unele cazuri, este cu siguranță un punct de plecare. În funcție de sistemul de operare al dispozitivului pe care doriți să îl protejați, ar trebui să luați pașii următori pentru a vă asigura că datele dvs. personale nu ajung pe mâini greșite.

-

Windows

Microsoft a lansat patch-ul de securitate BlueBorne pentru sistemele sale de operare pe 11 iulie, deci atâta timp cât aveți activate actualizările automate sau ați actualizat manual computerul în ultimele două luni și ați instalat toate cele mai recente patch-uri de securitate, ar trebui să fiți ferit de aceste amenințări.

-

iOS

Dacă utilizați iOS 10 pe dispozitiv, ar trebui să vă simțiți bine, dar dacă sunteți blocat pe versiunile anterioare ale sistemului de operare (versiunea 9.3.5 sau mai veche), dispozitivul dvs. este vulnerabil până când Apple lansează un patch de securitate pentru a remedia problema.

-

Android

Google a lansat remedierile BlueBorne către partenerii săi OEM pe 7 august 2017. Patch-urile au fost puse la dispoziția utilizatorilor din întreaga lume ca parte a Buletinului de actualizare a securității din septembrie, care a fost lansat oficial pe 4 din această lună. Deci, dacă utilizați un dispozitiv Android, treceți la Setări> Despre dispozitiv> Actualizări de sistem pentru a verifica dacă furnizorul dvs. a lansat încă patch-ul de securitate din septembrie 2017 pentru dispozitivul dvs. Dacă da, instalați-l cu promptitudine pentru a vă menține în siguranță pe dvs. și dispozitivul dvs. Android de BlueBorne.

-

Linux

Dacă rulați orice distribuție Linux pe computerul dvs. sau utilizați o platformă bazată pe kernel Linux cum ar fi Tizen pe dispozitivele dvs. IoT / conectate, este posibil să trebuiască să așteptați un pic mai mult pentru ca soluția să se filtreze din cauza coordonării necesare între Linux echipa de securitate a nucleului și echipele de securitate ale diferitelor distribuții independente. Totuși, dacă aveți cunoștințele tehnice necesare, puteți repara și reconstrui singur BlueZ și kernel mergând aici pentru BlueZ și aici pentru kernel.

Între timp, puteți dezactiva complet Bluetooth-ul pe sistemul dvs. urmând acești pași simpli:

- Lista neagră a modulelor Bluetooth de bază

printf "instalează% s / bin / true \ n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.con- Dezactivați și opriți serviciul Bluetooth

systemctl dezactivați bluetooth.service mask systemctl bluetooth.service systemctl opriți bluetooth.service- Scoateți modulele Bluetooth

rmmod bnep rmmod bluetooth rmmod btusbDacă primiți mesaje de eroare care spun că alte module utilizează aceste servicii, asigurați-vă că eliminați mai întâi modulele active înainte de a încerca din nou.

VEZI ȘI: Ce este rețeaua Bluetooth Mesh și cum funcționează?

BlueBorne: Cea mai recentă amenințare de securitate care pune în pericol miliarde de dispozitive Bluetooth

Grupul de interese speciale Bluetooth (SIG) s-a concentrat din ce în ce mai mult pe securitate în ultima vreme și este ușor de văzut de ce. Cu privilegiile ridicate acordate Bluetooth în toate sistemele de operare moderne, vulnerabilități precum BlueBorne pot face ravagii pentru milioane de oameni nevinovați și nebănuitori din întreaga lume. Ceea ce îngrijorează cu adevărat experții în securitate este faptul că BlueBorne este o amenințare aeriană, ceea ce înseamnă că măsurile standard de securitate, cum ar fi protecția punctelor finale, gestionarea datelor mobile, firewall-urile și soluțiile de securitate a rețelei sunt practic neajutorate în fața ei, văzând că sunt conceput în principal pentru a bloca atacurile care au loc prin conexiuni IP. În timp ce utilizatorii nu au control asupra modului și momentului în care patch-urile de securitate sunt lansate pe dispozitivele lor, asigurându-vă că luați măsurile de protecție menționate în articol, ar trebui să vă păstrați dispozitivele conectate în mod rezonabil în acest moment. În orice caz, păstrarea conexiunii Bluetooth oprită în timp ce nu este utilizată este doar o practică de securitate standard pe care majoritatea oamenilor cu experiență în tehnologie o urmează oricum, așa că acum este un moment la fel de bun ca oricare altul pentru a urma exemplul. Deci, acum, când ați aflat despre BlueBorne, ce păreri aveți despre acest subiect? Anunțați-ne în secțiunea de comentarii de mai jos, deoarece ne place să aflăm de la dvs.

Gadgetshowto

Gadgetshowto