Deoarece Linux este un proiect open source, este greu să găsești defecte de securitate în codul său sursă, deoarece mii de utilizatori continuă să verifice și să remedieze în mod activ. Datorită acestei abordări proactive, chiar și atunci când este descoperit un defect, acesta este reparat imediat. De aceea a fost atât de surprinzător când a fost descoperit anul trecut un exploit care a scăpat de rigorile due diligence ale tuturor utilizatorilor în ultimii 9 ani. Da, l-ați citit bine, deși exploit-ul a fost descoperit în octombrie 2016, acesta a existat în interiorul codului kernel Linux din ultimii 9 ani. Acest tip de vulnerabilitate, care este un tip de bug de escaladare a privilegiilor, este cunoscut sub numele de vulnerabilitatea Dirty Cow (numărul de catalog al bug-ului kernel Linux - CVE-2016-5195).

Deși această vulnerabilitate a fost reparată pentru Linux la o săptămână după descoperire, a lăsat toate dispozitivele Android vulnerabile la acest exploit (Android se bazează pe nucleul Linux). Patch-ul Android a urmat în decembrie 2016, totuși, din cauza naturii fragmentate a ecosistemului Android, există încă o mulțime de dispozitive Android care nu au primit actualizarea și rămân vulnerabile la acesta. Ceea ce este mai înspăimântător este că un nou malware Android numit ZNIU a fost descoperit cu doar câteva zile în urmă, care exploatează vulnerabilitatea Dirty Cow. În acest articol, vom analiza în profunzime vulnerabilitatea Dirty Cow și modul în care este abuzat pe Android de malware-ul ZNIU.

Ce este vulnerabilitatea Dirty Cow?

Așa cum am menționat mai sus, vulnerabilitatea Dirty Cow este un tip de escalada de privilegii exploatează care poate fi folosit pentru acordă privilegiul super-utilizator catre oricine. Practic, prin utilizarea acestei vulnerabilități, orice utilizator cu intenție rău intenționată își poate acorda un privilegiu de super-utilizator, având astfel un acces complet root la dispozitivul unei victime. Obținerea accesului root la dispozitivul unei victime oferă atacatorului control deplin asupra dispozitivului și poate extrage toate datele stocate pe dispozitiv, fără ca utilizatorul să devină mai înțelept.

Ce este ZNIU și ce are de-a face cu vaca murdară?

ZNIU este primul malware înregistrat pentru Android care utilizează vulnerabilitatea Dirty Cow pentru a ataca dispozitivele Android. Programul malware folosește vulnerabilitatea Dirty Cow pentru a obține acces root la dispozitivele victimei. În prezent, malware-ul a fost detectat că se ascunde în peste 1200 de aplicații pentru jocuri și pornografice pentru adulți. La data publicării acestui articol, peste 5000 de utilizatori din 50 de țări s-au dovedit a fi afectați de acesta.

Ce dispozitive Android sunt vulnerabile la ZNIU?

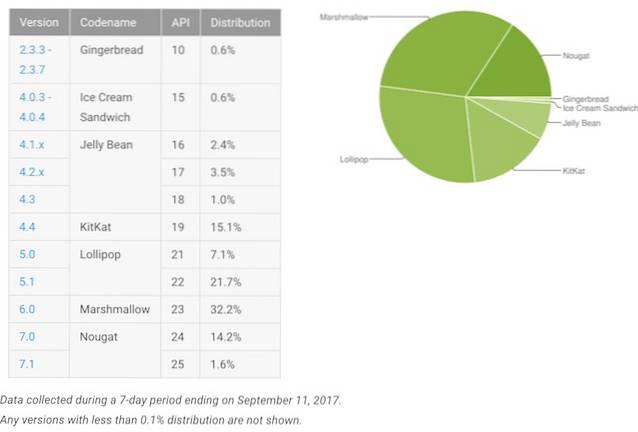

După descoperirea vulnerabilității Dirty Cow (octombrie 2016), Google a lansat un patch în decembrie 2016 pentru a remedia această problemă. Însă patch-ul a fost lansat pentru dispozitivele Android care rulau pe Android KitKat (4.4) sau deasupra. Potrivit separării distribuției sistemului de operare Android de către Google, mai mult de 8% din smartphone-urile Android rulează în continuare pe versiuni inferioare ale Android. Dintre cei care rulează pe Android 4.4 până la Android 6.0 (Marshmallow), sunt sigure numai acele dispozitive care au primit și instalat patch-ul de securitate din decembrie pentru dispozitivele lor.

Este o mulțime de dispozitive Android care au potențialul de a fi exploatate. Cu toate acestea, oamenii se pot liniști în faptul că ZNIU folosește o versiune oarecum modificată a vulnerabilității Dirty Cow și, prin urmare, sa dovedit că are succes doar împotriva acelor dispozitive Android care utilizează Arhitectura ARM / X86 pe 64 de biți. Totuși, dacă sunteți proprietarul unui Android, ar fi mai bine să verificați dacă ați instalat sau nu patch-ul de securitate din decembrie.

ZNIU: Cum funcționează?

După ce utilizatorul a descărcat o aplicație rău intenționată care a fost infectată cu malware ZNIU, atunci când lansează aplicația, aplicația Programele malware ZNIU se vor contacta și se vor conecta automat la comanda și controlul său (C&C) servere pentru a obține orice actualizări, dacă sunt disponibile. Odată ce s-a actualizat, va folosi exploatarea escaladei de privilegii (Dirty Cow) pentru a obține accesul root la dispozitivul victimei. Odată ce are acces root la dispozitiv, o va face culege informațiile utilizatorului de pe dispozitiv.

În prezent, malware-ul folosește informațiile despre utilizator pentru a contacta operatorul de rețea al victimei, dându-se drept utilizator. Odată autentificat, se va efectua Micro-tranzacții bazate pe SMS și să încaseze plata prin serviciul de plată al transportatorului. Programul malware este suficient de inteligent pentru a șterge toate mesajele de pe dispozitiv după ce au avut loc tranzacțiile. Astfel, victima nu are idee despre tranzacții. În general, tranzacțiile se efectuează pentru sume foarte mici (3 USD / lună). Aceasta este o altă măsură de precauție luată de atacator pentru a se asigura că victima nu descoperă transferurile de fonduri.

După urmărirea tranzacțiilor, sa constatat că banii au fost transferați către o companie falsă cu sediul în China. Întrucât tranzacțiile pe bază de transport nu sunt autorizate să transfere bani la nivel internațional, doar utilizatorii afectați în China vor suferi aceste tranzacții ilegale. Cu toate acestea, utilizatorii din afara Chinei vor avea în continuare programele malware instalate pe dispozitivul lor, care pot fi activate oricând de la distanță, devenind astfel potențiale ținte. Chiar dacă victimele internaționale nu suferă de tranzacții ilegale, ușa din spate oferă atacatorului șansa de a injecta mai mult cod rău intenționat în dispozitiv.

Cum să te salvezi de programele malware ZNIU

Am scris un articol întreg despre protejarea dispozitivului dvs. Android de malware, pe care îl puteți citi făcând clic aici. Lucrul de bază este să folosești bunul simț și să nu instalezi aplicațiile din surse de încredere. Chiar și în cazul programelor malware ZNIU, am văzut că malware-ul este livrat pe telefonul mobil al victimei atunci când instalează aplicații pornografice sau pentru jocuri pentru adulți, realizate de dezvoltatori de încredere. Pentru a vă proteja împotriva acestui malware specific, asigurați-vă că dispozitivul dvs. se află pe actualul patch de securitate de la Google. Exploitarea a fost corecționată cu patch-ul de securitate din decembrie (2016) de la Google, prin urmare, oricine are acel patch instalat este ferit de malware-ul ZNIU. Totuși, în funcție de OEM-ul dvs., este posibil să nu fi primit actualizarea, prin urmare este întotdeauna mai bine să fiți conștienți de toate riscurile și să luați măsurile de precauție necesare din partea dvs. Din nou, tot ceea ce ar trebui și nu ar trebui să faceți pentru a vă salva dispozitivul de a fi infectat de un malware este menționat în articolul care este legat mai sus.

VEZI ȘI: Recenzie Malwarebytes pentru Mac: ar trebui să o folosești?

Protejați-vă Android-ul de a fi infectat de malware

În ultimii câțiva ani s-a înregistrat o creștere a atacurilor malware pe Android. Vulnerabilitatea Dirty Cow a fost una dintre cele mai mari exploatări care a fost descoperită vreodată și a vedea cum ZNIU exploatează această vulnerabilitate este doar oribil. ZNIU este deosebit de îngrijorător din cauza dimensiunii dispozitivelor pe care le afectează și a controlului neîngrădit pe care îl acordă atacatorului. Cu toate acestea, dacă sunteți conștienți de probleme și luați măsurile de precauție necesare, dispozitivul dvs. va fi ferit de aceste atacuri potențial periculoase. Deci, asigurați-vă mai întâi că actualizați cele mai recente patch-uri de securitate de la Google de îndată ce le obțineți, apoi păstrați-vă departe de aplicațiile, fișierele și linkurile de încredere și suspecte. Ce credeți că ar trebui să facă pentru a-și proteja dispozitivul împotriva atacurilor malware. Spuneți-ne părerile dvs. despre acest subiect, lăsându-le în secțiunea de comentarii de mai jos.

Gadgetshowto

Gadgetshowto