Din Android 5.0 Lollipop, există un nou API MediaProjection care permite aplicațiilor să înregistreze videoclipuri și să facă capturi de ecran ale altor aplicații. Funcția a adus capabilități de captare și partajare a ecranului în Lollipop cu o nouă metodă „createVirtualDisplay ()” care a permis aplicațiilor „Pentru a captura conținutul ecranului principal (afișajul implicit) într-un obiect Surface, pe care aplicația dvs. îl poate trimite apoi prin rețea”. În timp ce serviciul a fost prezent din punct de vedere tehnic în Android de la început, aplicațiile aveau nevoie inițial de acces root pentru al utiliza; o cerință care a fost eliminată de la Android 5.0.

Cu toate acestea, în timp ce aplicațiile necesită o permisiune specială pentru a utiliza API-ul MediaProjection, nu este necesară o astfel de permisiune pentru a utiliza caracteristicile platformei, ceea ce pare să fi redat acum 77,5% din dispozitivele Android vulnerabile la nivel mondial la un atac care se presupune că exploatează această lacună captează pe ascuns ecranul utilizatorilor și înregistrează sistemul audio. Versiunile Android afectate includ Lollipop (atât 5.0, cât și 5.1), Marshmallow și Nougat. Google a remediat vulnerabilitatea în Android Oreo.

În versiunile afectate de Android, aplicațiile nu au nevoie de nicio permisiune specifică pentru a utiliza serviciul MediaProjection și, în schimb, pot solicita accesul la acesta printr-un popup SystemUI pentru a informa utilizatorul despre intenția sa de a captura capturi de ecran sau de a înregistra audio de sistem. Cu toate acestea, problema este că aplicațiile pot detecta când acest avertisment SystemUI este pe cale să apară, permițând aplicațiilor necinstite suprapuneți un text fals deasupra avertismentului SystemUI, păcălind astfel utilizatorii care nu bănuiesc să permită înregistrarea ecranelor sau a sunetului lor fără să știe cu ce sunt de acord. Din păcate, versiunile Android afectate sunt nu se poate detecta ferestrele pop-up SystemUI parțial ascunse, lăsând utilizatorii potențial vulnerabili la încălcări grave ale confidențialității.

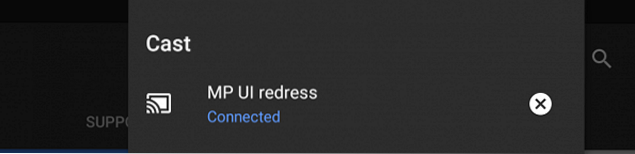

Cunoscut ca „Apăsare” în limbaj de securitate, acest defect grav de design în Android a fost descoperit iarna trecută de cercetătorii de securitate de la MWR Labs. Potrivit echipei din spatele descoperirii, criminalii cibernetici pot „Ocolesc în mod trivial acest mecanism folosind tapjacking-ul acestui pop-up folosind metode cunoscute public pentru a le oferi aplicațiilor posibilitatea de a captura ecranul utilizatorului”. Din fericire, totuși, utilizatorii vor primi un head-up ori de câte ori o aplicație încearcă să acceseze serviciul MediaProjection pentru a înregistra sunet sau capturi de ecran, așa că nu fi atent pictogramă Screencast pe bara de notificare (așa cum se vede mai sus) dacă bănuiți că există o activitate necinstită pe dispozitivul dvs.

Gadgetshowto

Gadgetshowto